- Home

- Proveedores

- WetStone Technologies

- StegoHunt

StegoHunt

StegoHunt es una herramienta de software líder en la industria, que comprende las herramientas StegoAnalyst y StegoBreak, que se pueden utilizar para descubrir la presencia de actividad de datos ocultos en archivos y aplicaciones.

- Identifique rápidamente si existe actividad de ocultación de datos en una investigación mediante el escaneo de archivos, imágenes de memoria capturadas y, para sistemas activos, procesos activos;

- Encuentre evidencia de programas de esteganografía que utilizan las reglas de WetStone YARA y los conjuntos de hash proporcionados en las publicaciones mensuales de conjuntos de datos;

- Identifique archivos de portadores sospechosos mediante la detección de datos del programa, firmas y anomalías estructurales y estáticas;

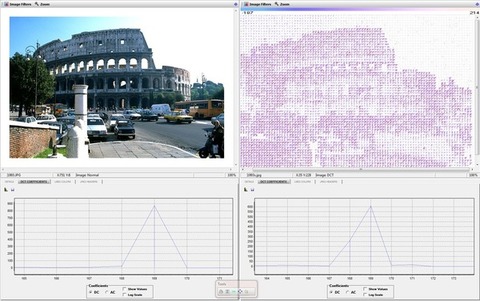

- Utilice múltiples modos de descubrimiento operativo para la detección de archivos de transporte, incluidos directorios, unidades, archivos e imágenes de unidades;

- Relacionar y capturar pruebas para manifestaciones ante la dirección o el tribunal.

Proveedor: WetStone Technologies

SOLICITE UNA COTIZACIÓN

¿Por qué StegoHunt?

Los ciberdelincuentes son cada vez más hábiles a la hora de cubrir sus huellas y ocultar datos incriminatorios. Con más de 1000 métodos conocidos para ocultar datos en imágenes, archivos de audio, vídeo digital, protocolos de red y otros soportes digitales, descubrir estos métodos y artefactos nunca ha sido más importante. Recientemente, los desarrolladores de malware han integrado la capacidad de ocultar datos en el código malicioso para crear amenazas persistentes avanzadas.

Con este conjunto completo de tecnologías, los investigadores, auditores corporativos, respondedores de incidentes, equipos de delitos administrativos y usuarios de prevención de fuga de datos pueden identificar rápidamente si la esteganografía está presente en casos activos o en el entorno laboral.

StegoBreak abre y extrae cargas útiles de transmisión de archivos de carga con una interfaz simple de hacer clic y puentear. Encuentre los populares diccionarios de contraseñas incluidos para realizar un ataque de diccionario e incorporar fácilmente otros diccionarios, así como crear el suyo propio para ampliar sus ataques de diccionario.

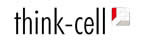

La herramienta StegoAnalyst proporciona un análisis profundo de imágenes y archivos de audio bloqueados. Utilice el panel de vista previa del archivo para ver atributos individuales (detalles de la imagen, coeficientes DCT, pares principales). Esto permite un análisis completo de los vehículos identificados. Cuente con varias opciones de filtro para análisis posteriores, como el Bit menos significativo (LSB) de núcleos específicos.

Identifique rápidamente si la esteganografía está presente en sus investigaciones escaneando más de 1000 aplicaciones que ocultan amenazas de datos utilizando métodos de búsqueda de Fibonacci (aplicaciones de escritorio, aplicaciones móviles inteligentes, aplicaciones basadas en servidor, código fuente)

Encuentre archivos sospechosos que de otro modo pasarían desapercibidos (artefactos de programa, firmas de programas, anomalías estadísticas)

Generar informes específicos para la gestión de casos o presentación ante el tribunal.

Modos de descubrimiento operativo (directorio, unidad, archivos, imagen de unidad, ruta de red, máquina en vivo)

Requisitos del sistema

- Para admitir StegoHunt, un sistema informático debe cumplir o superar los siguientes requisitos mínimos:

- Microsoft Windows 2000, Windows XP, Windows Vista, Windows 2003 Server, Windows 7, Windows 8, Windows 2008 Server

- 1 GB de RAM

- Procesador Pentium de 1 GHz o superior

¡Gracias! ¡Nos pondremos en contacto con usted pronto!