- Home

- Proveedores

- Portnox

- Portnox

Portnox

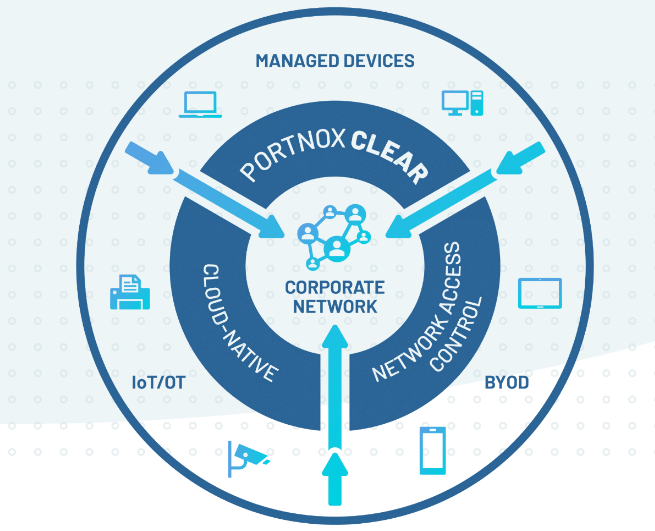

Seguridad esencial para la red corporativa. No importa lo complejo que sea

La única plataforma nativa de la nube e independiente del proveedor que unifica la autenticación de red, la mitigación de riesgos y la aplicación del cumplimiento

Ver y entender

- Obtenga visibilidad en tiempo real de los puntos finales que intentan conectarse a su red, además de contexto adicional como la ubicación, el tipo de dispositivo de capa de acceso solicitado para la autenticación

- Esto se aplica a la gestión de dispositivos empresariales, BYOD y IoT/OT, sin importar si se autentican a través de puertos de cable, Wi-Fi o VPN.

Controlar y monitorear

- Defina y enfoque el control de acceso único basado en roles, ubicaciones, tipos de dispositivos y más en otras capas de acceso a la red

- Además, aproveche las poderosas capacidades de configuración de políticas de evaluación de riesgos de Portnox CLEAR para monitorear continuamente la postura de riesgo de los dispositivos conectados.

Mantenerse en cumplimiento

- Las funciones de aplicación de cumplimiento de Portnox CLEAR pueden ayudar a su organización a cumplir con los estándares normativos y de cumplimiento específicos de la industria, como HIPAA, GLBA, PCI DSS, GDPR y otros.

Proveedor: Portnox

SOLICITE UNA COTIZACIÓN

Descripción del producto

Recursos

ILUMINACIÓN

- Protección contra inundaciones

- Compatibilidad con RadSec y reenvío RADIUS

Autenticación

- Autenticación basada en roles

- Omisión de autenticación MAC

- Servicios de autoridad certificadora

Seguridad

- Autenticación 802.1X

- Asignación dinámica de VLAN/ACL

- Autorización posterior a la conexión

Visibilidad

- Modo de solo monitoreo

- Retención de datos de dispositivos archivados

- Perfil administrado, BYOD e IoT

Al control

- Acceso basado en roles y ubicación

- Asignación de grupos de políticas por tipo de dispositivo

- Segmentación automática de usuarios

Mitigación

- Evaluación de la postura de riesgo de endpoint

- Control de acceso basado en riesgos

- Escaneo de firewall, antivirus y aplicaciones

Remediación

- Cuarentena terminal

- Actualizaciones de cortafuegos y antivirus

- Aplicación del cumplimiento

Comunicado

- Visibilidad del dispositivo y cronograma de conexión

- Historial de acceso de invitados

- Cumplimiento de la seguridad y el cumplimiento

¡Gracias! ¡Nos pondremos en contacto con usted pronto!